Vào ngày 9/11 vừa qua, Microsoft đã tìm được 1 lỗ hổng bảo mật mang mã CVE-2021-41379 cho phép người sử dụng có thể xóa 1 file bất kì trên windows mà không cần tới quyền admin. Nhưng sau khi đã đưa ra bản vá lỗi thì có vẻ như họ chưa vá chúng 1 cách cẩn thận. Và 1 người dùng github đã lợi dụng chúng để cấp quyền admin cho chúng ta. Hãy cùng mình tìm hiểu xem sao nhé!

Lỗ hổng CVE-2021-41379

Lỗ hổng CVE-2021-41379 được phát hiện vào ngày 8/10 và có điểm cvss (Common Vulnerability Scoring System) xấp xỉ 5.5 – 7.8 và lỗi này mang tên “Windows Installer Elevation of Privilege Vulnerability”. Lỗi này cho phép người dùng xóa file bất kì đâu trong máy tính mà không yêu cầu quyền admin. Điều duy nhất cần làm là chạy code ở user thường (không có quyền admin) để có thể thực hiện. Điều đáng nói là tất cả các phiên bản của Window bị dính lỗi này (bao gồm cả Window 11 và Window Server)

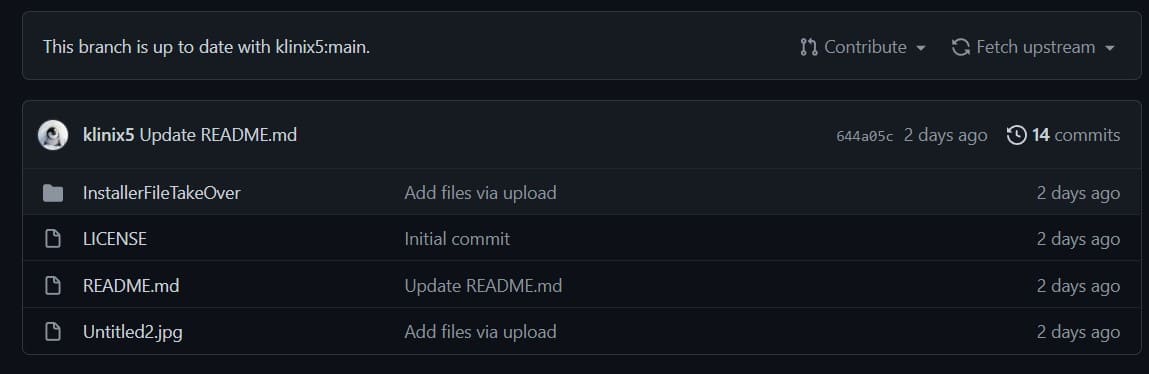

Và sau hơn 2 tháng thì trong tháng 11 này, Microsoft đã tung ra bản cập nhật vá lỗi CVE-2021-41379 cho tất cả hệ điều hành còn được hỗ trợ bởi Microsoft. Nhưng mới ngày hôm qua (22/11), có 1 người dùng Github đã đăng tải lên 1 phần mềm có thể sử dụng lỗi này sau khi khi chúng bị vá. Chúng ta hãy cùng tìm hiểu về phần mềm đó nhé!

Đọc thêm về lỗi CVE-2021-41379

InstallerFileTakeOver – phần mềm lợi dụng lỗ hổng bảo mật CVE-2021-41379

Theo như klinix5 đã chia sẻ trên Github, trong quá trình phân tích bản vá CVE-2021-41379, họ đã tìm thấy lỗi này chưa được sửa hoàn toàn và họ đã tìm ra được 1 phiên bản tương tự của nó. So với lỗi cũ thì phiên bản mới là 1 lỗi nghiêm trọng hơn.

Klinix5 chia sẻ thêm: Đối với InstallerFileTakeOver, họ đã phải làm cho ứng dụng này sẽ hoạt động mà không cần bất kì yếu tố bên ngoài hay bất kì extension nào để đảm bảo phần mềm có thể hoạt động 100% khi chạy. Và họ coi ứng dụng này như là bằng chứng của lỗi CVE-2021-41379 chưa được sửa hoàn toàn.

Ngoài ứng dụng này, Trong quá trình phát triển thì họ đã tạo ra 2 file .msi (file cài đặt của window) và cái chúng ta thấy tại đây chỉ là 1 phiên bản của chúng. klinix5 đã hé lộ cho chúng ta rằng file còn lại có khả năng bypass bản vá của CVE-2021-41379 và họ sẽ ra mắt trong tương lai.

Anh em có thể đọc thêm tại đây.

Lưu ý trước khi thực hiện

Vì đây là 1 lỗi về bảo mật nghiêm trọng nên chỉ được sử dụng với mục đích tham khảo và học tập. Không được phép sử dụng trên máy tính không thuộc quyền sở hữu của bạn. Anonyviet sẽ không chịu trách nhiệm cho mọi hành động của bạn.

Hướng dẫn sử dụng InstallerFileTakeOver

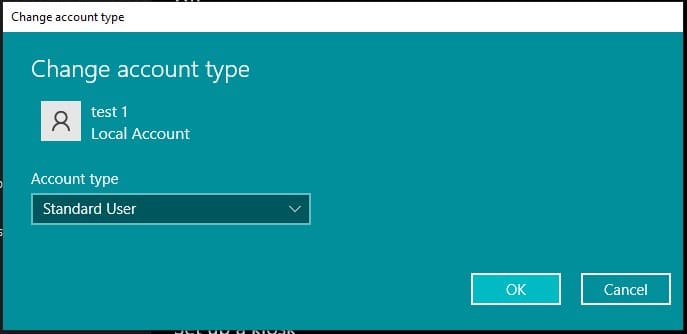

Để có thể trải nghiệm toàn bộ thì các bạn hãy tạo user không có quyền admin (lựa chọn Standard user) và vào bằng tài khoản đó nhé!

Bước 1: Sau khi đăng nhập vào tài khoản vừa tạo, hãy vào trình duyệt web và download file tại đây

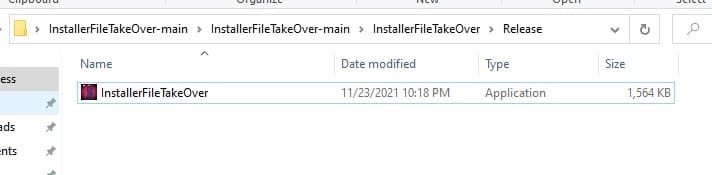

Bước 2: Vào thư mục InstallerFileTakeOver > Release > chạy file có đuôi .exe

Sau khi anh em chạy xong, sẽ có 1 màn hình CMD hiển thị lên và đó chính là CMD đã được cấp quyền admin. Anh em có thể vào đó và tạo 1 user mới xong đăng nhập vào để lấy quyền điều khiển máy hay phá máy tính tùy thích.

Lưu ý: File này sẽ chỉ tồn tại cho tới khi CVE-2021-41379 được vá lại. Anh em còn chần chừ gì mà không thử đi nào!

Anh em có thể hứng thú với: PoC CVE-2021-40444 – Đính kèm Virus vào File Word