Hiện nay việc tạo dựng và phát triển một website là điều không hề khó đối với mọi người. Việc tạo ra một trang web có thể giúp ích rất nhiều cho mọi người và đặc biệt hơn là trong thời đại 4.0 hiện nay. Cộng thêm việc đại dịch Covid-19 càng làm cho xu hướng của chúng ta hướng đến trực tuyến online trên các website. Nhưng bạn đã bao giờ tự hỏi liệu trang web mà mình xây dựng đã có đủ sự an toàn đối với mình cũng như các khách hàng truy cập vào hệ thống chưa? Chuyện gì sẽ xảy ra nếu như có một kẻ xấu tấn công vào Website của mình?

Vì vậy, hôm nay Anonyviet sẽ mang đến cho các bạn một series về bảo mật hệ thông Website của bạn. Bạn sẽ được nhập vai vào một kẻ xấu và tự tấn công vào website của mình (Pentest) và từ đó sẽ tìm ra lỗi có trên hệ thống và cách khắc phục nó.

Tổng Quan Về Phần Mềm Hỗ Trợ Pentest Burpsuite

Yêu Cầu Cài Đặt :

- Burp Suite (link download ở đây : https://portswigger.net/burp/releases/community/latest)

- Tải bản Burp Suite Pro ở đây.

- Các bạn tiến hành cài đặt Burp Suite như một phần mềm bình thường, có thể lên Youtube để xem cách cài đặt nhé.

- Tạo tài khoản trên: https://portswigger.net/web-security

Giới Thiệu Về BurpSuite

Burpsuite hiện tại có rất nhiều phiên bản khác nhau. Mỗi phiên bản đều có tính năng và giao diện khá khác nhau. Ở bài viết này Anonyviet sẽ giới thiệu qua về bản Burpsuite 2021.4.3 này nhé.

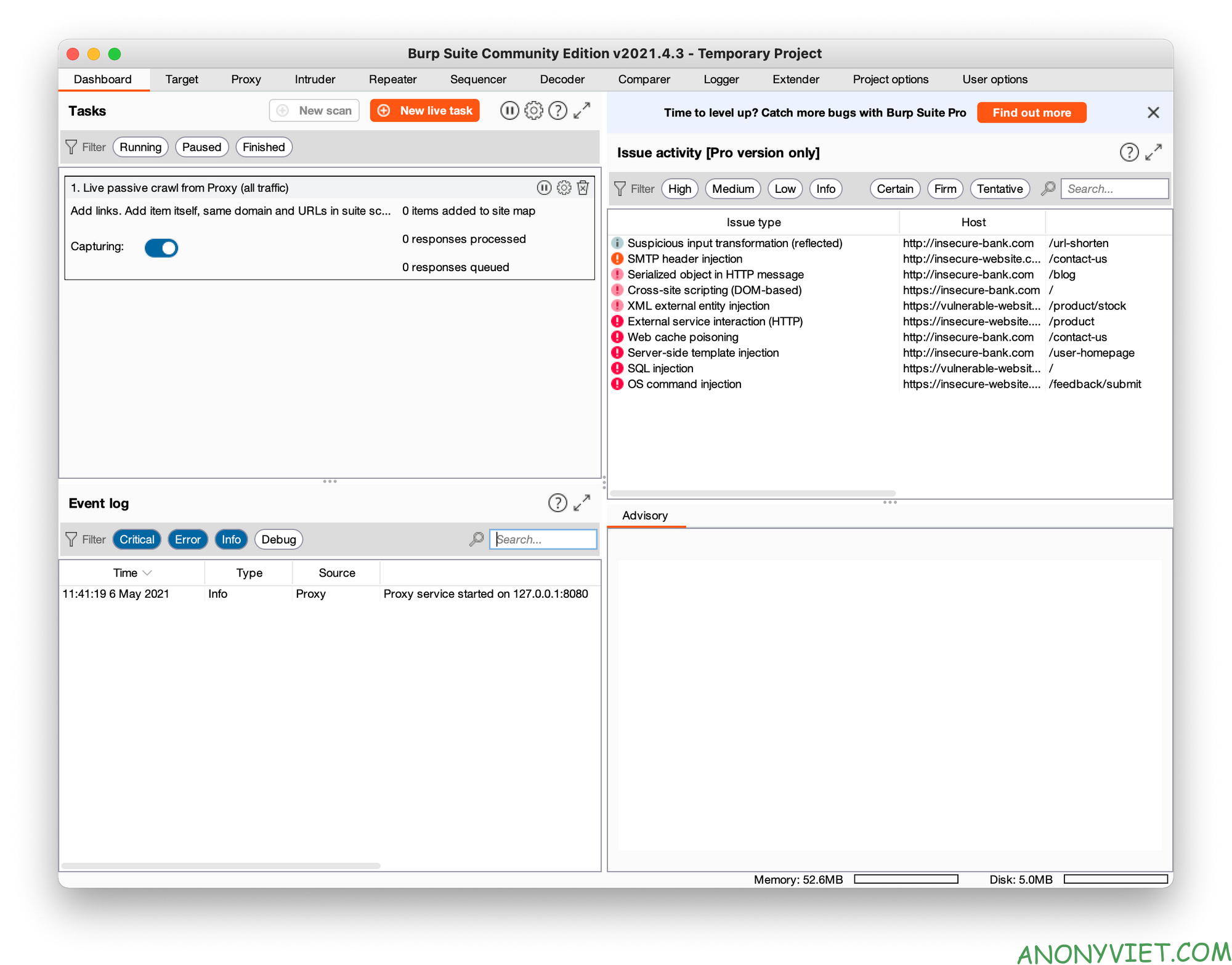

Sau khi cài đặt, các bạn mở Burp Suite lên sẽ có giao diện giống bên dưới của mình.

Cách sử dụng Burp Suite

Ở giao diện Dashboard, sẽ có các thông tin về các Task đang chạy ở trên website cần pentest. EventLog ở phía dưới cho ta thấy các lỗ hổng đã được phát hiện. Các thông tin ở trong khung EventLog khá quan trọng, có nhiều lỗi liên quan đến certificate, lỗi kết nối cũng được hiển thị ở đây. Giúp bạn dễ dàng phát hiện ra và giải quyết nó nhanh hơn.

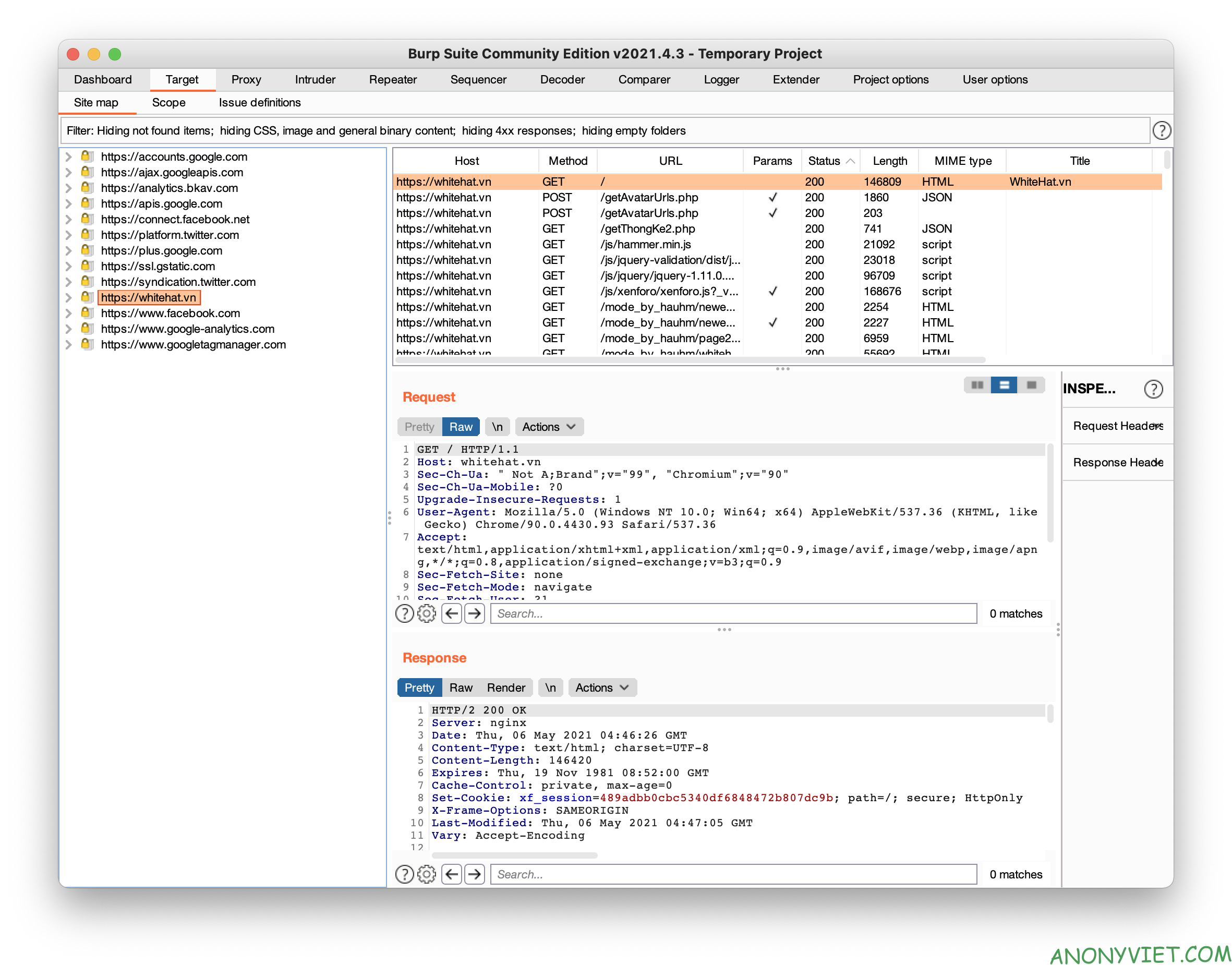

Kế đến đó chính là phần Target

Ở Target, sẽ có thông tin về các site con của website đó được quyền truy cập, các request có thể được thực hiện trên các site này, bạn có thể nhấn nút > ở trong mỗi site, để xem dưới dạng cây, sẽ có cái nhìn trực quan hơn về target.

Cũng ở trong Target, có thể phục vụ việc filter các request nhanh chóng hơn ở trong subtab Scope.

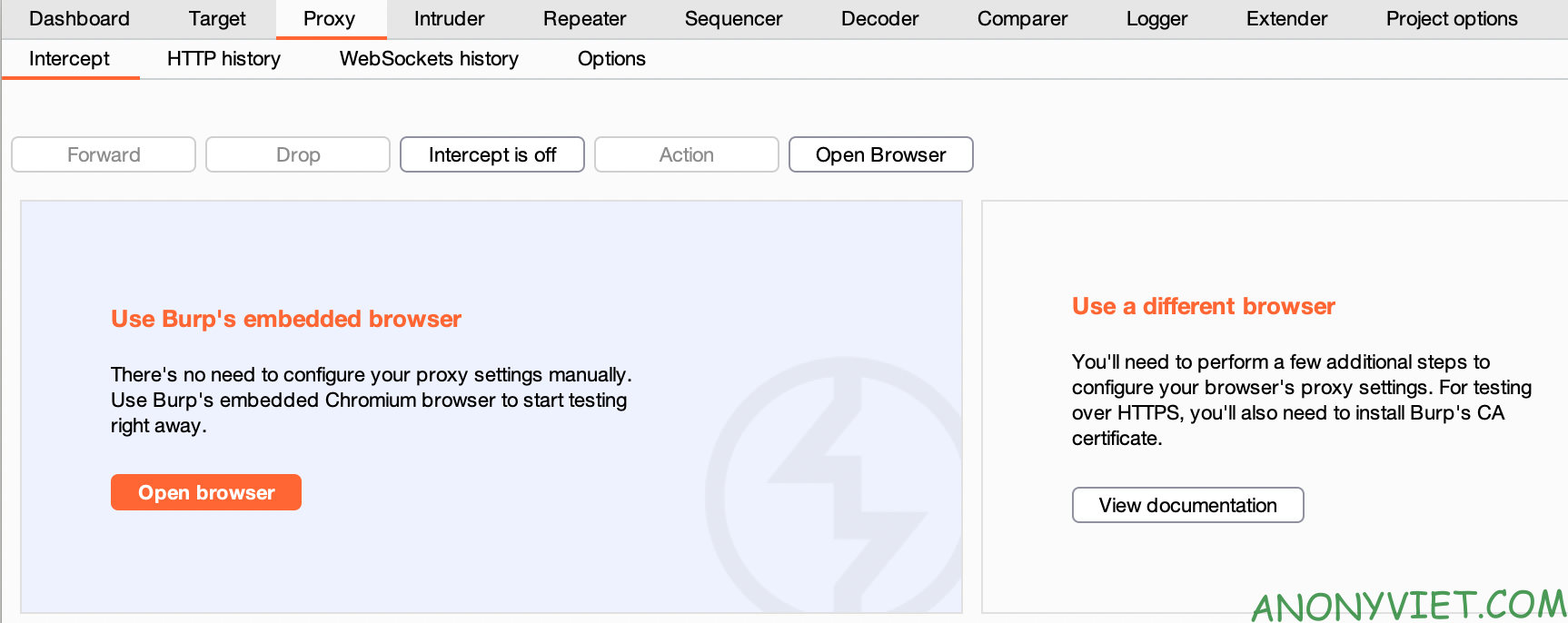

Tiếp đến là giao diện tab Proxy, đây là phần cực kỳ quan trọng trong Burp Suite. Tab HTTP history sẽ lưu lịch sử các request có được trong quá trình thao tác trong thời gian thực ngay trên ứng dụng hoặc Website. Bạn có thể xem trực tiếp các resquest, response và sửa nó.

Từ tab Proxy, bạn có thể chọn một request và gửi request này đến các công cụ khác trong mà Burp Suite hỗ trợ như Repeater, Intruder, Comparer, …

Ở phiên bản mới nhất mà mình giới thiệu này, Burpsuite đã tích hợp thêm trình duyệt Chromium, rất thuận tiện và đỡ phải tự cấu hình nó trên các trình duyệt khác.

Để mở Chromium các bạn nhấn vào Open Browser giống hình bên dưới nhé.

Khi trình duyệt Chromium được khởi chạy, bạn vào một trang web bất kì, Anonyviet.Com chẳng hạn, và xem các request được ghi nhận ở trong tab HTTP Proxy. Nếu không thấy thì Intercept của bạn đang off. Click chuột để nó on lên nhé.

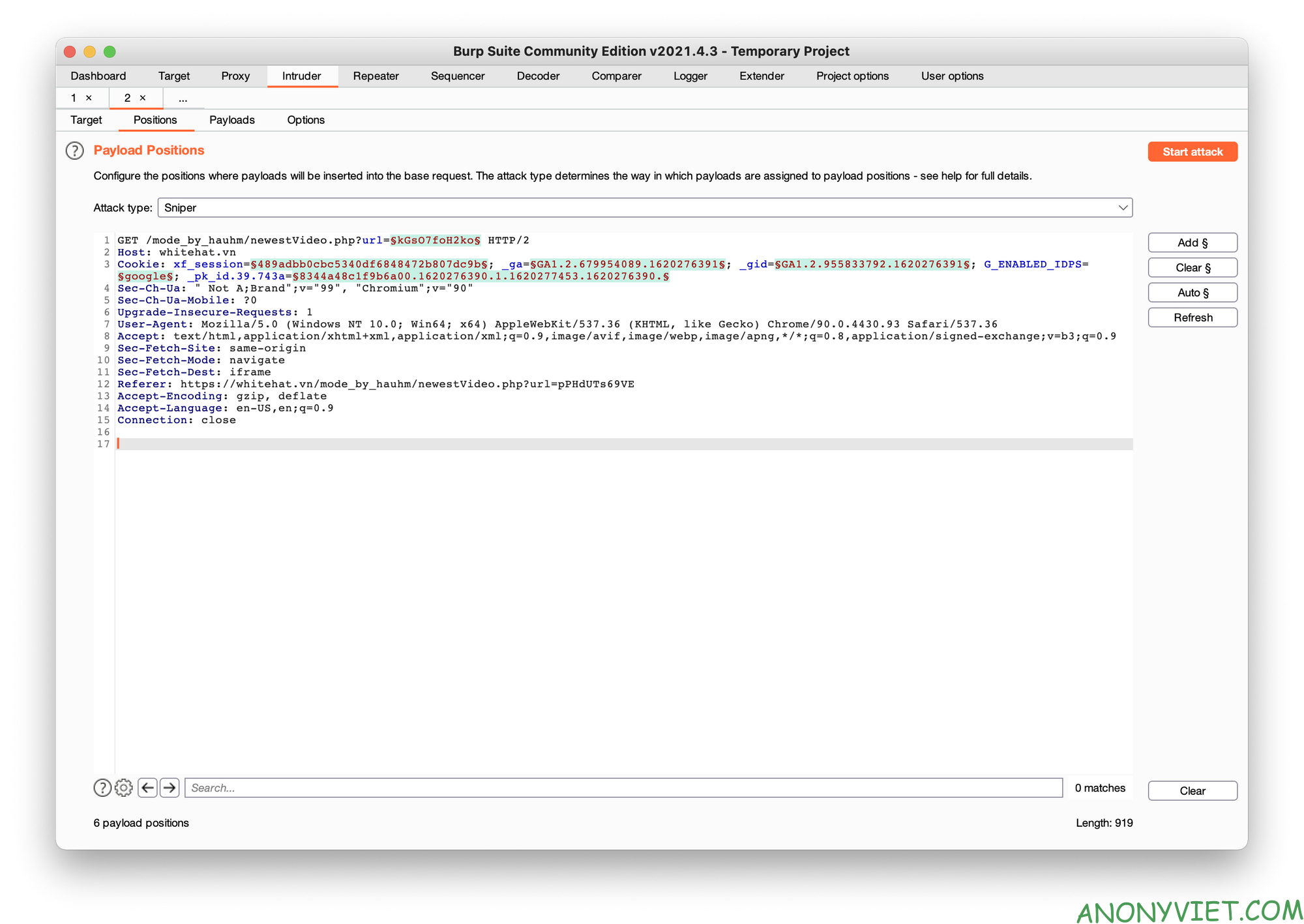

Tab kế tiếp đó là Intruder. Được sử dụng nhiều để BruteForce Username, Password, Directory hoặc là test IDOR…

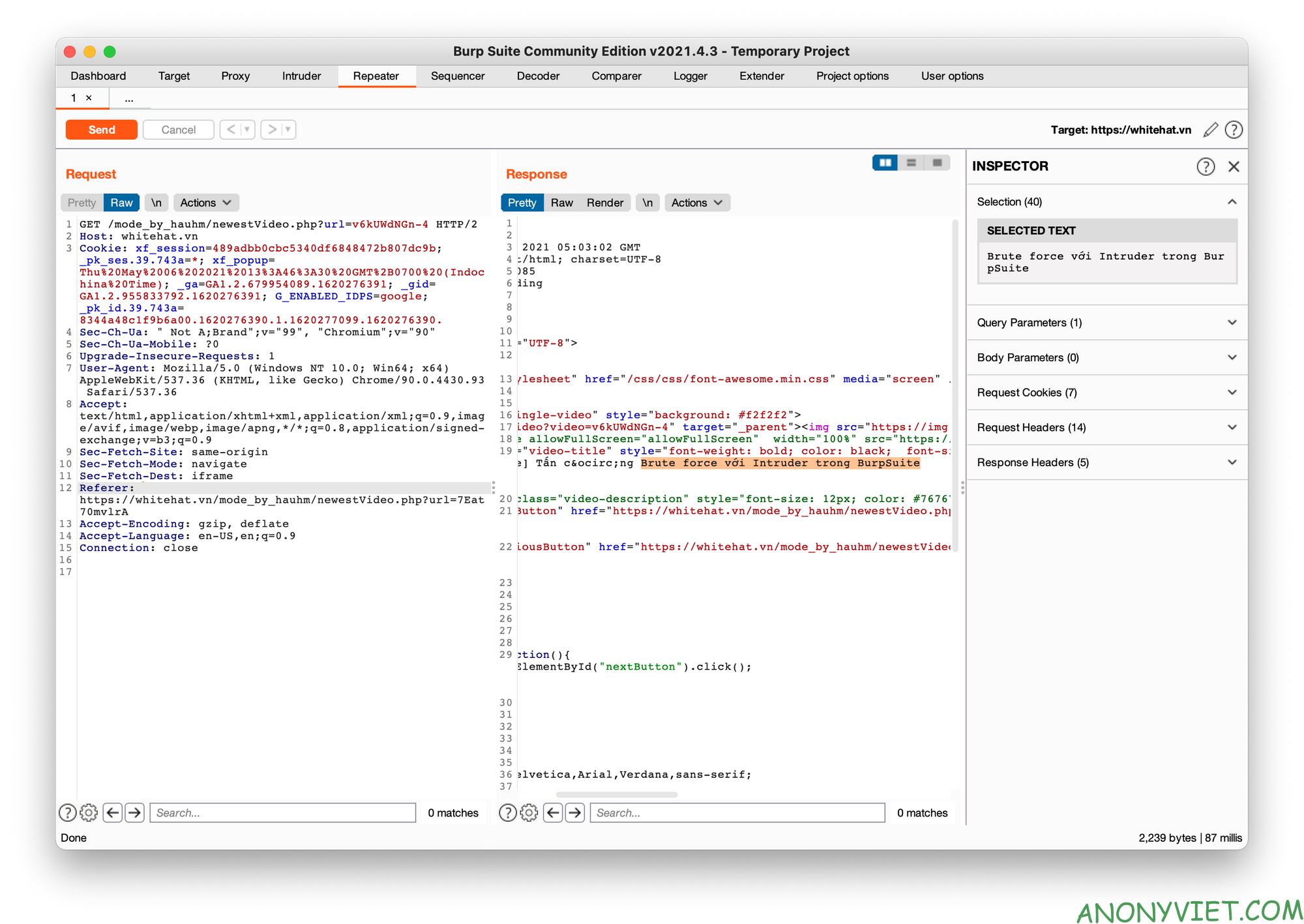

Kế bên tab Intruder, đó chính là Repeater, là thành phần không thể thiếu cho mỗi lần chúng ta pentest. Tại đây, nó cho phép ta có thể chỉnh sửa bất kì thành phần nào của request, từ method, headers, parameters,… Sau khi chỉnh sửa request xong, bạn nhấn Send để gửi request đến server và nhận phản hồi.

Mình nói đây là thành phần không thể thiếu không phải là nói suông. Là bởi vì việc tấn công một target đòi hỏi chúng ta phải gửi những payload ở nhiều ví trí khác nhau. Bản chất của BurpSuite cũng vậy.

Việc tự thay đổi request như thế này, cho phép chúng ta thử toàn bộ các payload mà chúng ta có, tìm các input được reflect trong response (khi tìm lỗ hổng XSS), hoặc xem kết quả trả về khi chúng ta nhập payload là SQL injection,…, và để làm những tác vụ đó, Repeater là giải pháp tốt nhất để thực hiện.

Phần này khá quan trọng nên mình sẽ đi vào cụ thể ở các bài tiếp theo. Mọi người nhớ theo dõi nhé.

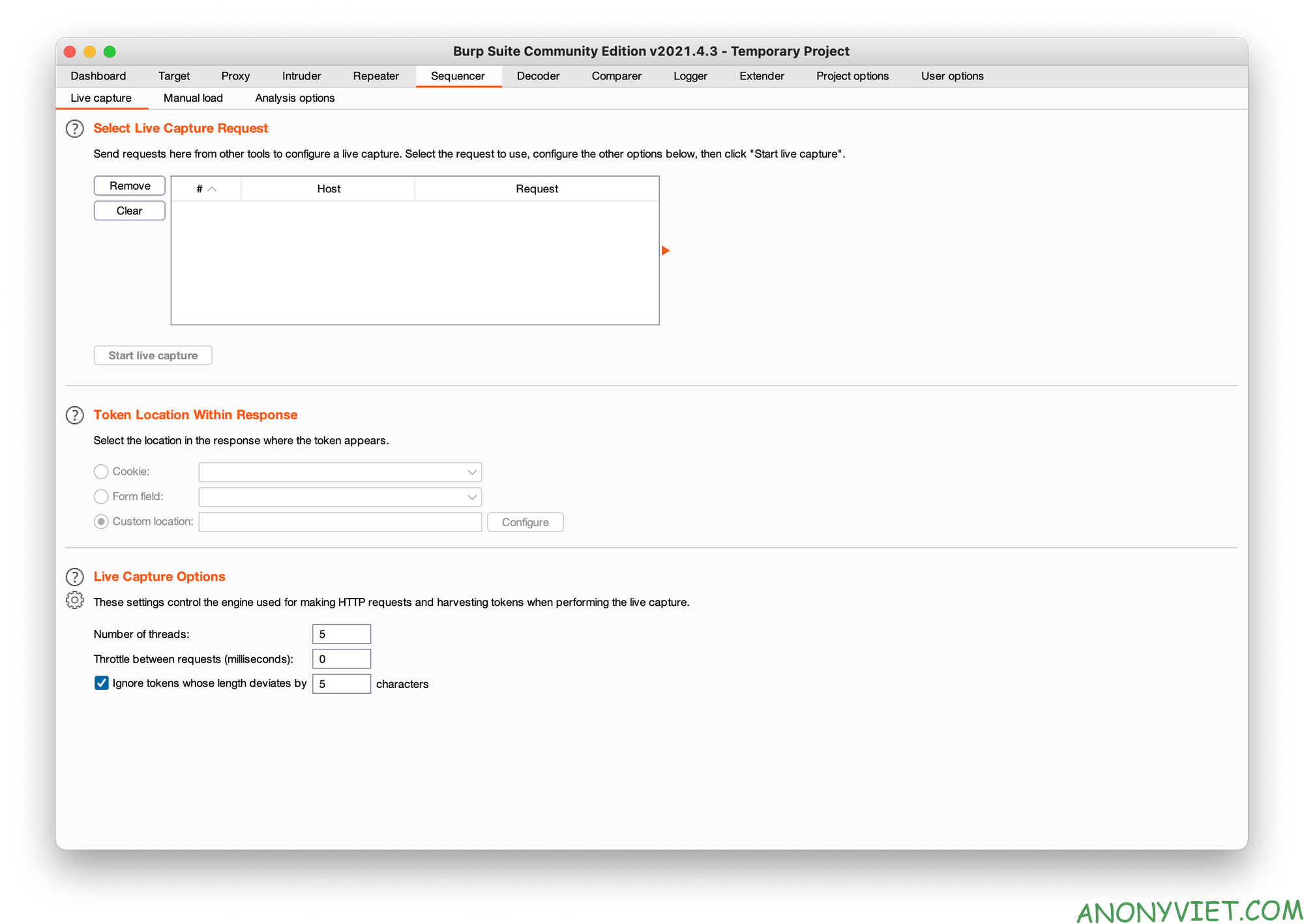

Tiếp đến là tab Sequencer, được dùng để phân tích độ phức tạp của các thuật toán tạo token trong website. Xem có dễ bị đoán hay không.

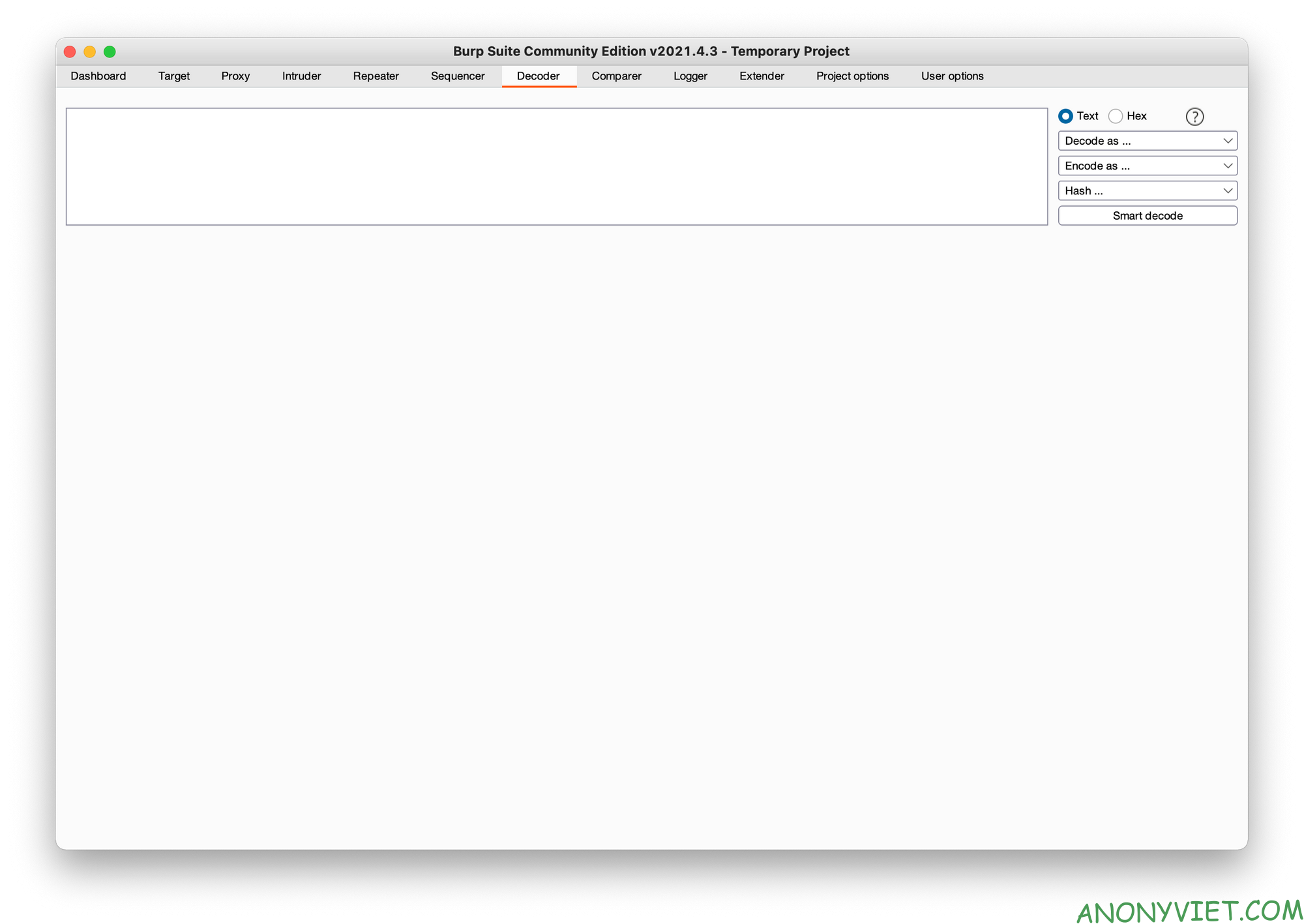

Tiếp đó là Tab Decoder dùng để encode hoặc decode các dạng ký tự như MD5, AES, BASE64…

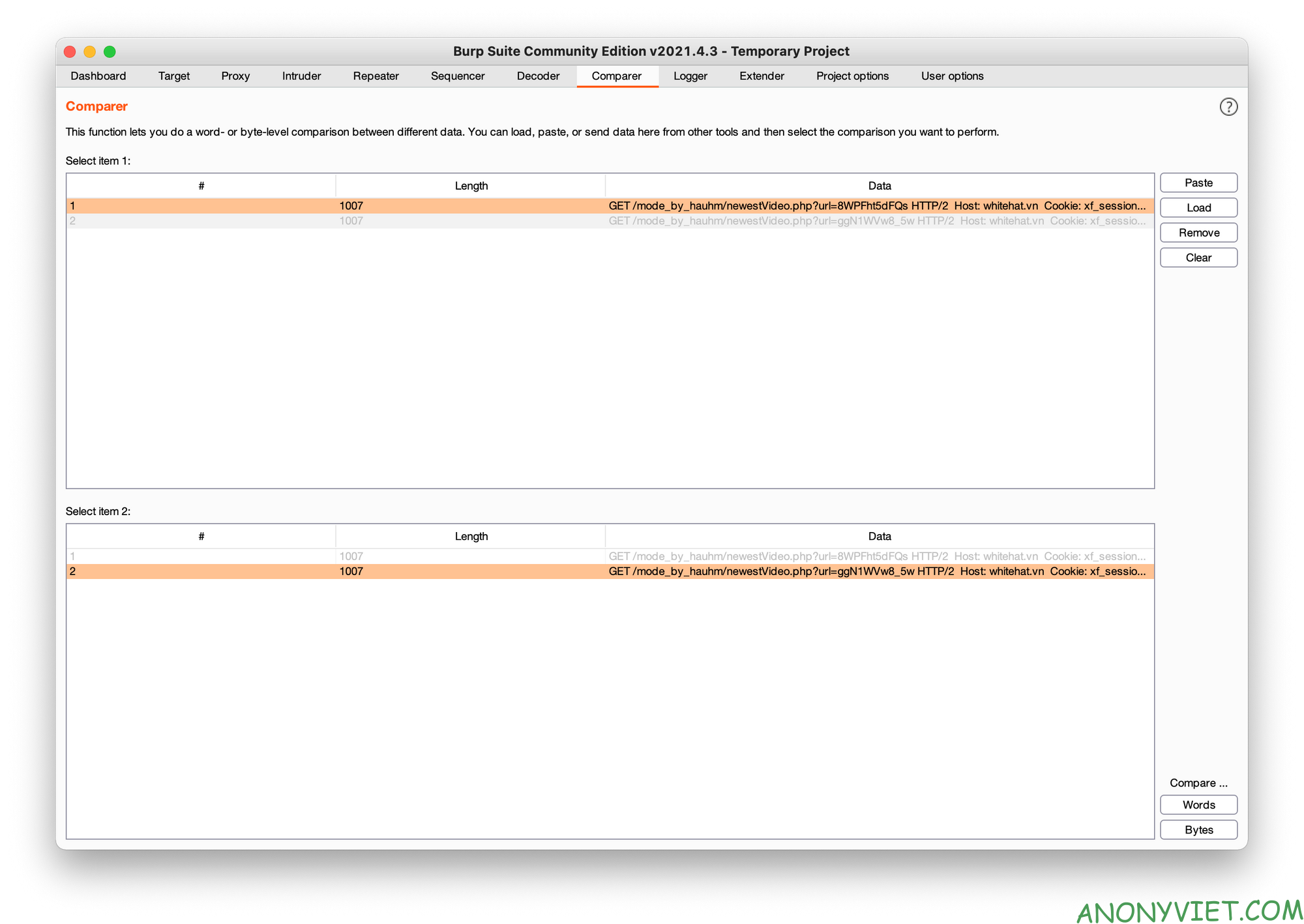

Tab Comparer, dùng để so sánh các request, response khác nhau, do bạn gửi thông qua các tab như proxy tabs hoặc target tab. Bạn có thể gửi bằng cách nhấn chuột phải vào resquest và chọn send to comparer.

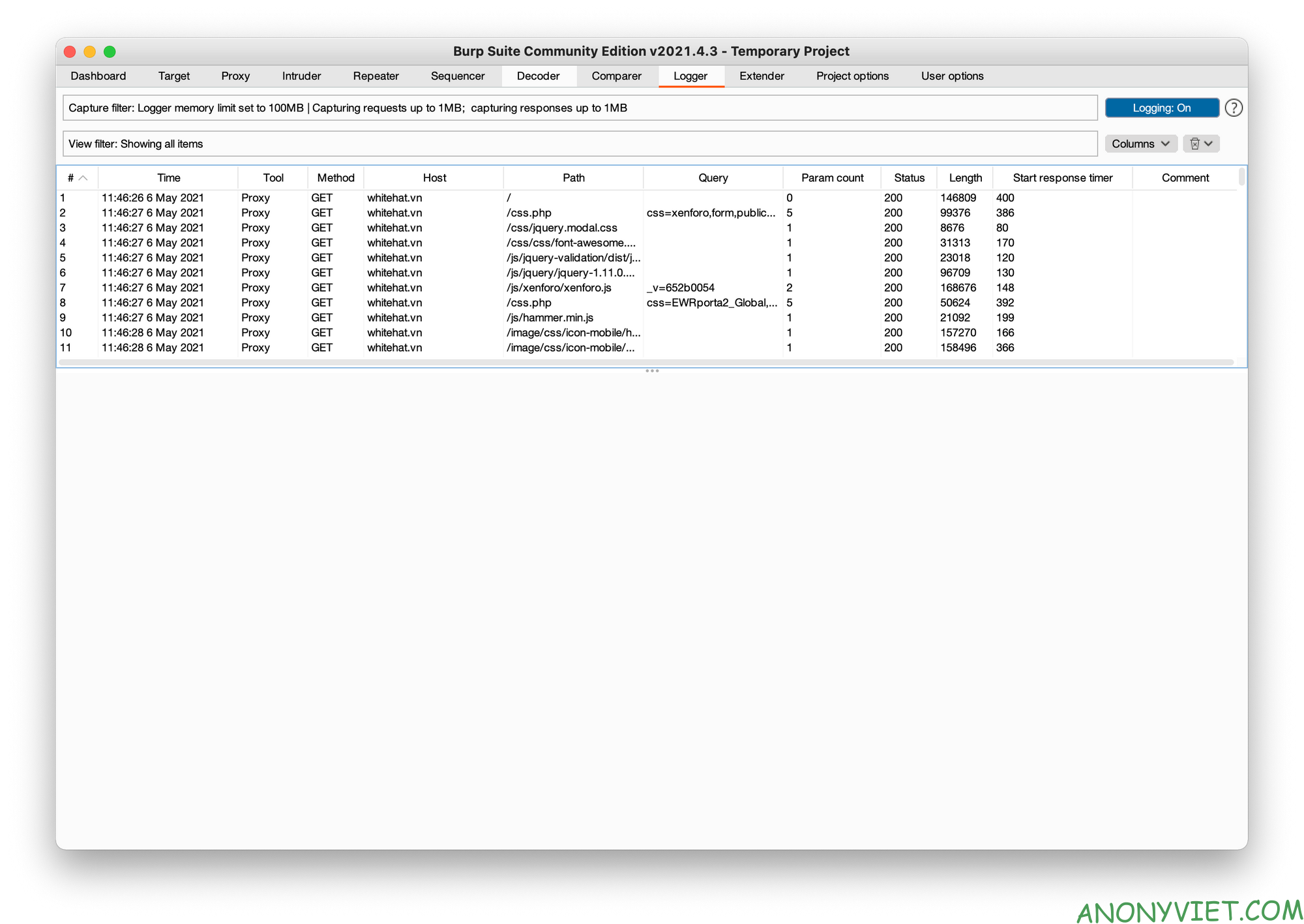

Tab Logger thì giống như cái tên của nó, sẽ lưu lại tất cả các resquest được thực thi trong Burp Suite.

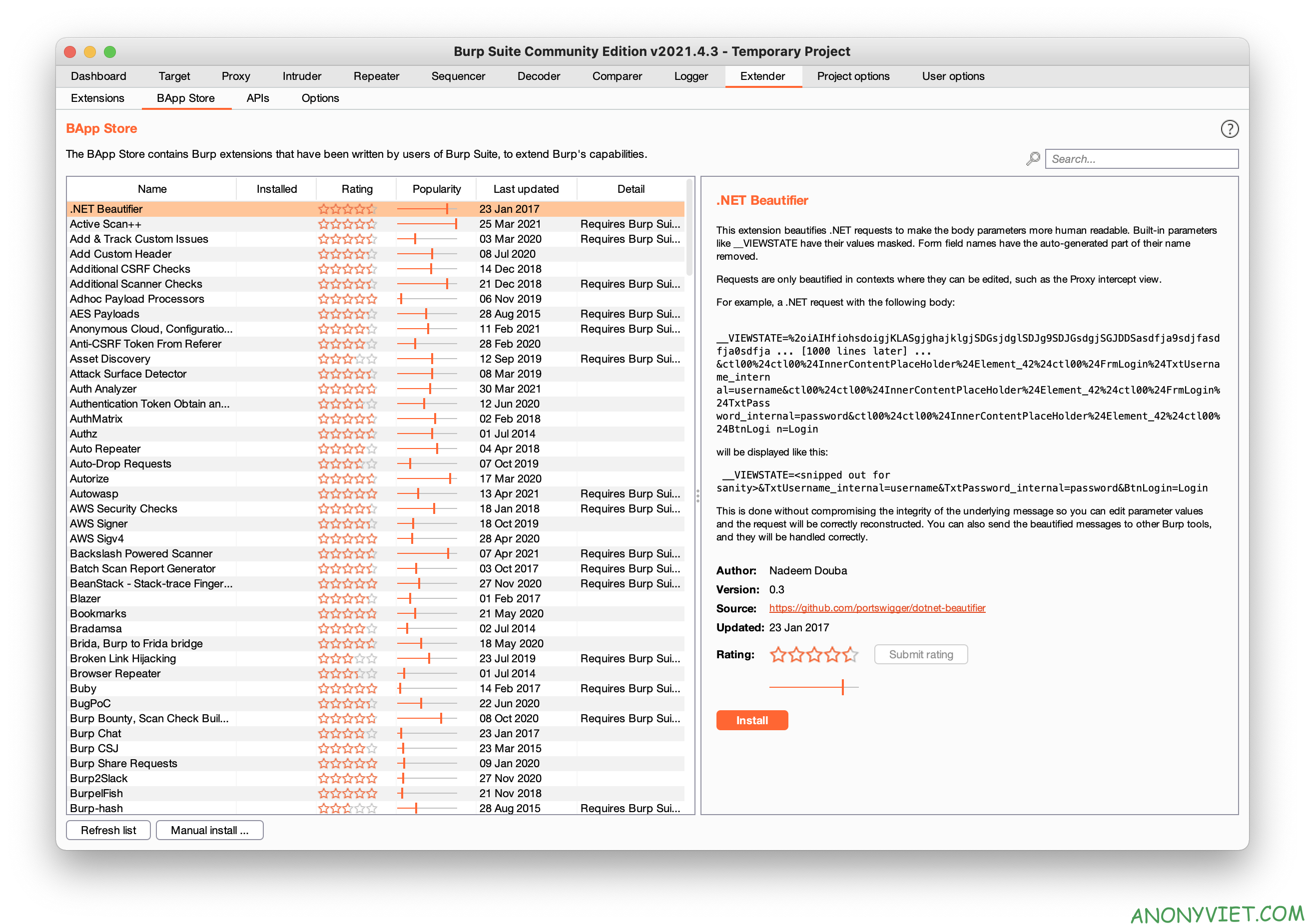

Tab Extender là tab khá thú vị, nó cho phép bạn thêm mới các extension có sẵn của Burp, hoặc thêm những extension do chính bạn phát triển. Mình sẽ nói kỹ hơn ở các bài tiếp theo.

Trên đây là một số cơ bản mà bạn phải làm quen trước khi quá trình pentest bắt đầu. Các bạn có thể tự tìm hiểu thêm, sẽ rất có ích với beginner các bạn. Ở những bài tiếp theo chúng ta sẽ tìm hiểu về các kỹ thuật Bruteforce, thu thập thông tin,… Mong các bạn sẽ đón xem và ủng hộ nhé.

Tổng Hợp Series :

Chúc các bạn thành công

TMQ.